这两天羊了个羊第二关让不少朋友抓狂吧?

今天带来一篇羊了个羊通关(刷名次)秘籍简单版,顺便写下IOS系统微信小程序抓包。

这个缺陷本质是重放攻击漏洞。

在通过第二关后,会向后端接口发送数据包,后端通过token鉴别身份后,即证明你通过了第二关。我们可以通过重放该数据包以达到多次通关的目的。

接口数据包如下图:

GET /sheep/v1/game/game_over?rank_score=1&rank_state=1&rank_time=44&rank_role=1&skin=1 HTTP/1.1

Host: cat-match.easygame2021.com

Connection: close

t: (需要替换成你的Token)

content-type: application/json

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/5.0 (iPhone; CPU iPhone OS 13_4 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 MicroMessenger/8.0.26(0x18001a34) NetType/WIFI Language/zh_CN

Referer: https://servicewechat.com/wx141bfb9b73c970a9/17/page-frame.html

下面我们要做的是配置抓包环境,抓取羊了个羊的token。

放到上面接口数据包中,然后使用BurpSuite的Intruder功能重复发送该接口数据包。

首先需要准备的:

1、苹果手机一部(版本随意)

2、charles

3、Burp Suite(版本随意)

抓包环境简易拓扑图(需要在同一个局域网下):

将代理指向Charles下游搭配BurpSuite可以防止丢包的现象,并且会让抓包过程更加顺畅。

1、charles下载与破解

charles下载官网:https://www.charlesproxy.com/

charles破解:https://www.zzzmode.com/mytools/charles/

安装与破解就不多说了。

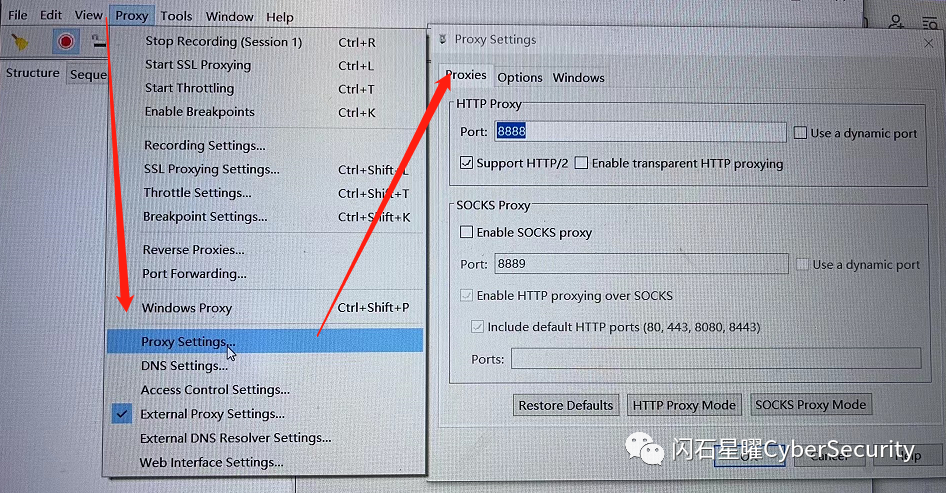

2、Charles代理配置

①、点击Proxy - Proxy Settings - Proxies,设置HTTP Prxoy端口,不要和其他端口冲突,下面勾选上Support HTTP/2的话即可抓取HTTP/2协议的数据包,点击OK即可。如下图所示:

②、打开苹果手机在WIFI配置代理设置处选择手动,填写charles监听的IP地址和端口,如下图所示:

④、配置完成链接后,会看到一个软件与手机端连接的提示弹窗,需要选择allow,如下图所示:

⑤、配置SSL代理,访问Proxy - SSL Proxying Settings... ,勾选Enable SSL Proxying,点击OK,最终如下图所示:

3、Charles安装证书

安装Charles证书才能抓到HTTPS的数据包。

①、在设置号Charles代理后,打开浏览器访问chls.pro/ssl,下载证书。如下图所示:

②、点击允许后,开始下载配置描述文件即证书,然后进入设置中在上方找到已下载的描述文件,点击安装描述文件,如下图所示:

③、安装后还需要进入设置 - 通用 - 关于本机 - 证书信任设置里将charles证书信任打开,如下图所示:

至此charles配置已经完成了。

4、charles与BurpSuite联动

下面就是配置charles与BurpSuite联动步骤了。

此处忽略了BurpSuite安装与破解以及BurpSuite证书安装过程,需要自行百度解决,不难。

记得Charles在Prxoy中把Windows Proxy的勾选去掉,不然无用的数据包太多了。

①、设置BurpSuite的监听IP和端口,如下图所示:

②、在Proxy中找到External Proxy Settings,将Web Proxy(HTTP)和Sceure Web Proxy中IP与端口设置为BurpSuite的监听IP和端口,如下图所示:

5、抓取Token

在配置完抓包代理后,下面我们开始抓取小程序的Token。

如果你之前打开过小程序,为了稳妥起见,可以将小程序删除掉,然后在微信通用里将小程序缓存删除掉。

然后打开小程序即可,我们找到下图中这个数据包,里面记录了我们的Token。

大家可以在BurpSuite设置域名过滤,防止多余无用的数据包。

关键字cat-match.easygame2021.com

从上图我们可以看到响应中返回了Token字段,我们需要里面的值。

6、漏洞复现

我们现在有了通关接口。抓到了自己身份信息的Token。

只需将接口中请求头t改成自己的Token即可。

我们先发送这个数据包试试,如果响应如下,即代表通关成功一次,如下图所示。

下面将这个数据包放到BurpSuite的Intrude,清除所有变量,将Payload设置为Null Payloads,设置好次数,点击Start attack。

冲吧小羊羊们!!!

如果你想学习更多关于Web渗透,Java代码审计,PHP代码审计知识,欢迎加入我的知识星球。点击下方链接即可了解对应的知识星球。

【炼石计划@Java代码审计】一个系统化从入门到提升学习Java代码审计的成长型知识星球。这里不仅注重夯实基础,更加专注实战进阶。仅需129一年即可系统学习Java代码审计。

【炼石计划@Java代码审计】做了很大改动,新增了不少东西,不仅注重夯实基础,更加专注实战进阶!文末记得领学习资料!

【炼石计划@PHP代码审计】一个系统化从入门到提升学习PHP代码审计的成长型知识星球。这里不仅注重夯实基础,更加专注实战进阶。仅需129一年即可系统学习PHP代码审计。

【炼石计划@渗透攻防宇宙】一个系统化从入门到提升学习WEB渗透测试的成长型知识星球。这里不仅专注渗透攻防测试中的点点滴滴,又横向扩展学习代码基础与PHP/Java代码审计基础。仅需68一年(即将涨价),即可系统学习渗透测试点点滴滴。

【炼石计划@渗透攻防宇宙】与大家见面了,九大内容的等你来!明天就开始正式分享啦!!!

对了,加入星球记得看置顶文章哦!!!

如有侵权请联系:admin#unsafe.sh