APT攻击

Mandiant披露伊朗组织APT42

Lazarus Group利用远程访问木马MagicRAT开展攻击活动

Evilnum针对在线交易平台进行攻击

TA505使用ServHelper恶意软件开展攻击活动

UAC-0098使用IcedID银行木马针对乌克兰

Donot攻击样本

攻击活动

针对非洲法语区金融机构的攻击活动

使用CodeRAT攻击波斯语代码开发人员

恶意软件

针对Linux平台的新型恶意软件Shikitega

勒索软件

新型勒索软件Play

APT攻击

Mandiant披露伊朗组织APT42

APT42疑似具有伊朗伊斯兰革命卫队 (IRGC) 背景,是一个多产和资源充足的APT组织,疑似从事伊朗国家支持的网络间谍活动,与APT35存在一定历史渊源关系。该组织至少从2015年末开始活跃,以与伊朗政府有关的个人和组织为目标,以实现伊朗国内政治、外交政策和政权稳定。APT42使用高度针对性的鱼叉式网络钓鱼和社会工程技术,旨在与受害者建立信任关系,以便访问目标的个人或公司电子邮件帐户,或在受害目标的移动设备上安装Android恶意软件。

来源:

https://www.mandiant.com/resources/blog/apt42-charms-cons-compromises

Lazarus Group利用远程访问木马MagicRAT开展攻击活动

思科研究人员披露了Lazarus Group利用VMWare Horizon平台中的漏洞,部署远程访问木马MagicRAT的攻击活动。攻击者一旦在受感染的系统上成功部署MagicRAT,就会执行额外的有效载荷,例如定制的端口扫描器。此外,研究人员还发现MagicRAT的C2基础设施还用于托管已知Lazarus植入物的更新变体TigerRAT。基于TTP、恶意软件同源性和与已知Lazarus Group活动重叠的基础设施,将此次攻击活动归因于Lazarus Group。

来源:

https://blog.talosintelligence.com/2022/09/lazarus-magicrat.html

Evilnum针对在线交易平台进行攻击

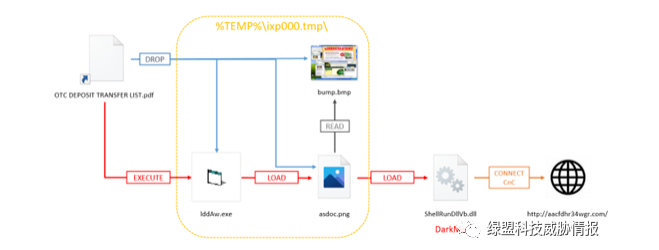

Evilnum是疑似具有白俄罗斯背景的APT组织,以牟取经济利益为目的,自2018年以来一直活跃,主要攻击英国和欧盟国家。该组织的主要行业攻击目标为各类线上交易平台,攻击者通过窃取交易凭证,盗取交易双方账户中的现金。近期,绿盟科技伏影实验室发现攻击者通过网络钓鱼活动,针对线上交易平台开展攻击。攻击者通过将木马隐藏在钓鱼附件中,并诱导受害者执行。随后,远程下载其他阶段的植入物展开进一步攻击。下图是攻击链示意图。

来源:

https://mp.weixin.qq.com/s/1KIFSc3R5WrMklidXWSBaw

TA505使用ServHelper恶意软件开展攻击活动

TA505是疑似具有俄罗斯背景的APT组织,以牟取经济利益为目的,自2014年以来一直活跃,主要针对美国、英国、俄罗斯、巴西等国家的金融机构。此次攻击活动中,攻击者使用了一个名为TeslaGun的软件控制面板来操纵ServHelper恶意软件,并通过远程桌面协议(RDP)会话下载和安装定制的恶意工具,如(sep12.exe)。

来源:

https://www.prodaft.com/resource/detail/ta505-ta505-groups-tesla-gun-depth-analysis

UAC-0098使用IcedID银行木马针对乌克兰

谷歌研究人员披露了疑似具有俄罗斯背景的APT组织UAC-0098。该组织以牟取经济利益和获取间谍情报为目的,在2022年4月到8月期间开展了五次攻击活动,攻击目标从欧洲非政府组织转移到乌克兰政府实体。该组织对破坏乌克兰酒店业实体表现出浓厚的兴趣,甚至针对同一家连锁酒店发起数次不同的攻击活动。研究人员在首次攻击活动中发现了“LackeyBuilder”,它是此前未公开的AnchorMail(Conti勒索软件使用的私有后门之一)的生成器。此外,攻击者还会使用IcedID、EtterSilent等工具开展攻击活动。

来源:

https://blog.google/threat-analysis-group/initial-access-broker-repurposing-techniques-in-targeted-attacks-against-ukraine/

Donot攻击样本

近日,研究人员披露Donot组织的攻击样本,IOC信息如下所示。

文件名:5th Meeting.doc;

MD5:1dec2d48c853ec46751754f5b510e949;

URL:http://wordclips.buzz/uE2rDaf9CdHcauDS/4oXCFBqnnxeb7vIM.php

来源:

https://twitter.com/jameswt_mht/status/1565954368742068230

攻击活动

针对非洲法语区金融机构的攻击活动

近日,Checkpoint研究人员披露名为DangerousSavanna的恶意活动。该活动主要针对多个非洲国家的金融机构。攻击者通过鱼叉式网络钓鱼电子邮件,发送带有宏脚本的文档或带有远程攻击模板的文档完成初始接入,然后进一步开展攻击活动。下图是攻击者使用有宏脚本文档的感染链。

来源:

https://research.checkpoint.com/2022/dangeroussavanna-two-year-long-campaign-targets-financial-institutions-in-french-speaking-africa/

使用CodeRAT攻击波斯语代码开发人员

近日,研究人员发现攻击者使用包含Microsoft动态数据交换(DDE)漏洞利用的Microsoft Word文档,针对性攻击使用波斯语的代码开发人员。攻击中使用的钓鱼文档名为:432gsbse5,内容涉及有关硬件设计语言(如Verilog)和超高速集成电路硬件描述语言(VHDL)的信息。攻击者通过诱导用户钓鱼文档并触发漏洞,从存储库中下载并执行远控木马CodeRAT开展攻击活动。

来源:

https://www.safebreach.com/resources/blog/remote-access-trojan-coderat/

恶意软件

针对Linux平台的新型恶意软件Shikitega

AT&T的Alien Labs研究人员发现一款针对Linux操作系统的恶意软件Shikitega。该恶意软件下载并执行Metasploit框架的“Mettle”meterpreter,并利用系统漏洞获取管理者权限、完成持久化并启动恶意挖矿。除此之外,该恶意软件使用了多态编码器来规避检测,同时还滥用合法的云服务来搭建其一些C2。下图是Shikitega操作流程。

来源:

https://cybersecurity.att.com/blogs/labs-research/shikitega-new-stealthy-malware-targeting-linux

勒索软件

新型勒索软件Play

Play是一种新型勒索软件,于2022年6月首次出现,其命名来源于在加密文件后添加了扩展名“.play”,并且使用的赎金记录也还包含一个PLAY”单词。Play勒索软件通过使用被盗的有效帐户或利用未修补的Fortinet SSL VPN漏洞来访问受害者的网络,并创建组策略对象(GPO)完成后续攻击活动。该勒索软件在攻击技术和攻击链两方面与Hive和Nokoyawa勒索软件存在许多相似之处。下图是其感染链。

来源:

https://www.trendmicro.com/en_us/research/22/i/play-ransomware-s-attack-playbook-unmasks-it-as-another-hive-aff.html

往期推荐

如有侵权请联系:admin#unsafe.sh