APT攻击

Kimsuky攻击韩国的媒体和智囊机构

NOBELIUM新增恶意工具MagicWeb

MERCURY利用Log4j2漏洞针对以色列目标

披露TeamTNT组织的活动时间表

Lazarus Group组织新样本

攻击活动

“魔笛”开展勒索攻击活动

漏洞情报

Atlassian Bitbucket命令注入漏洞CVE-2022-36804

安全厂商Palo Alto Networks操作系统存在漏洞

TikTok Android应用程序中存在高危漏洞

恶意软件

伪装成合法应用程序的Crypto Miner恶意软件

勒索软件

基于GoLang的Agenda勒索软件针对亚洲和非洲企业

数据泄露

黑客攻击DoorDash公司造成数据泄露

Nelnet服务泄露了250万学生贷款账户数据

APT攻击

Kimsuky攻击韩国的媒体和智囊机构

具有朝鲜背景的APT组织Kimsuky(又名Thallium、Black Banshee)主要针对韩国实体开展攻击活动。Kaspersky研究人员发现Kimsuky使用了被命名为GoldDragon感染链,攻击了韩国的媒体和智囊机构。攻击者发送包含嵌入宏Word文档的鱼叉式网络钓鱼电子邮件,并滥用合法的博客服务来托管Visual Basic脚本,植入的VBS文件能够收集有关受害者的信息并下载其他有效载荷,最后释放一个Windows可执行文件类型的恶意软件,从受害主机窃取信息,包括文件列表、键盘记录和存储的Web浏览器登录凭据等。下图是GoldDragon感染链。

来源:

https://securelist.com/kimsukys-golddragon-cluster-and-its-c2-operations/107258/

NOBELIUM新增恶意工具MagicWeb

具有俄罗斯背景的APT组织NOBELIUM(又名APT29),在近期的攻击中使用了新的恶意工具MagicWeb。MagicWeb是一个恶意DLL,能够操纵Active Directory联合服务(AD FS)的服务器生成的令牌中传递的证书。攻击者通过复制AD FS操作中使用的合法Microsoft.IdentityServer.Diagnostics.dll文件创建了一个后门DLL,并进一步开展攻击活动。

来源:

https://www.microsoft.com/security/blog/2022/08/24/magicweb-nobeliums-post-compromise-trick-to-authenticate-as-anyone/

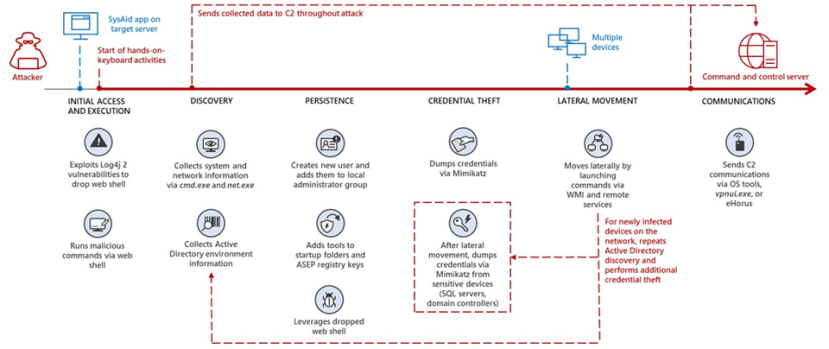

MERCURY利用Log4j2漏洞针对以色列目标

具有伊朗背景的APT组织MERCURY(又名MuddyWater),自2017年针对中东地区开展攻击活动。近期,微软研究人员发现攻击者将存在漏洞的SysAid Server作为初始访问向量,并利用Web shell执行多个命令,通过编码的PowerShell下载横向移动和持久驻留工具,进一步开展攻击活动。下图是完整攻击链。

来源:

https://www.microsoft.com/security/blog/2022/08/25/mercury-leveraging-log4j-2-vulnerabilities-in-unpatched-systems-to-target-israeli-organizations/

披露TeamTNT组织的活动时间表

TeamTNT的Twitter近期非常活跃。该组织的官方Twitter帐号上发布的推文表明,该组织是一个由12个人组成的团体,主要通过Twitter讨论其进行的攻击活动和使用的工具等。根据Twitter账号推文为德语,帐户的位置设置为Deutschland以及bash 脚本中的注释包含德语的单词,将其归属为具有德国背景的APT组织。下图是其活动时间线。

来源:

https://cloudsek.com/threatintelligence/timeline-ttps-of-teamtnt-cybercrime-group/

Lazarus Group组织新样本

研究人员,披露了Lazarus Group新样本,详情如下:

MD5:d901c8ccdffa72fdcf53c49f7e4ee1f1

filename:Profit Sharing Plan. zip

MD5:e43889e785ad02844432fa9645f3418d

filename:Password.txt.lnk

来源:

https://twitter.com/shadowchasing1/status/1564980900785373185

攻击活动

“魔笛”开展勒索攻击活动

近日,安天研究人员披露新黑客组织“魔笛”利用畅捷通T+软件的0day漏洞进行勒索攻击活动。该组织可能最早于2017年就开始相关活动。在历史活动中,该组织以挖矿攻击为主,以谋取金钱为攻击目的,主要使用Gh0st远控对目标进行控制,并善于使用各类黑客工具。在此次活动中,攻击者利用了畅捷通T+存在的任意文件上传漏洞。该漏洞允许未经身份认证的远程攻击者通过构造特定请求,可上传恶意文件(如WebShell)至目标系统,从而执行任意代码。漏洞影响范围为畅捷通T+v17.0以前的各个版本。

来源:

https://mp.weixin.qq.com/s/6atT9ZFzEKsUMs9FqWqoVQ

漏洞情报

Atlassian Bitbucket命令注入漏洞CVE-2022-36804

近日,Atlassian公司发布安全公告,修复了Bitbucket Server和Bitbucket Data Center中的一个命令注入漏洞CVE-2022-36804。Bitbucket是Atlassian公司拥有的一个基于Git的源代码存储库托管服务。Bitbucket Server和Bitbucket Data Center的多个API端点中存在命令注入漏洞,可在对公共或私有Bitbucket储存库具有读取权限的情况下,通过发送恶意的HTTP请求执行任意代码。

来源:

https://mp.weixin.qq.com/s/Rg-mcehbW7jyBRUBd_CpmQ

安全厂商Palo Alto Networks操作系统存在漏洞

近期,在安全厂商Palo Alto Networks的PAN-OS操作系统中发现一个正在被积极利用的漏洞CVE-2022-0028。Palo Alto的PAN-OS运行在防火墙上,该漏洞可能允许远程攻击者开展反射和放大的TCP拒绝服务攻击(RDoS)。自2022年8月初以来该漏洞已经积极被利用。

来源:

https://blog.cyble.com/2022/08/29/palo-alto-recognizes-vulnerability-impacting-pan-os-cve-2022-0028/

TikTok Android应用程序中存在高危漏洞

微软披露关于TikTok Android应用程序中的高危漏洞CVE-2022-28799。该漏洞允许绕过应用程序的深层链接验证,通过强制应用程序将任意URL加载到应用程序的WebView,然后允许URL访问WebView的附加JavaScript脚本并将功能授予攻击者,从而在用户不知情的情况下劫持帐号。

来源:

https://www.microsoft.com/security/blog/2022/08/31/vulnerability-in-tiktok-android-app-could-lead-to-one-click-account-hijacking/

恶意软件

伪装成合法应用程序的Crypto Miner恶意软件

近期,Check Point研究人员检测到一个名为“Nitrokod”的恶意软件挖矿活动,该活动感染全球数千台电脑。在Nitrokod活动中,一旦用户启动安装新软件,除了会安装一个谷歌桌面翻译应用程序,还会投递一个更新的文件,该更新文件会释放一系列dropper,直到释放实际的恶意软件。恶意软件执行后,恶意软件会连接C2服务器,获取XMRig加密矿工的配置并开始挖矿活动。

来源:

https://research.checkpoint.com/2022/check-point-research-detects-crypto-miner-malware-disguised-as-google-translate-desktop-and-other-legitimate-applications/

勒索软件

基于GoLang的Agenda勒索软件针对亚洲和非洲企业

基于Go语言编写的勒索软件Agenda,主要针对亚洲和非洲的企业。勒索软件Agenda可以在安全模式下重新启动系统,尝试停止服务器中的特定进程和服务,并且可以运行多种模式,并具有利用设备“安全模式”的能力。趋势科技的研究人员发现Agenda与Black Basta、Black Matter和REvil(又名Sodinokibi)勒索软件之间存在一些相似之处。

来源:

https://www.trendmicro.com/en_us/research/22/h/new-golang-ransomware-agenda-customizes-attacks.html

数据泄露

黑客攻击DoorDash公司造成数据泄露

DoorDash是美国一家食品配送公司。近期,该公司遭到网络攻击,攻击者窃取了第三方供应商员工的凭据,并通过被窃取凭据访问了DoorDash的内部工具,最后利用内部工具窃取了DoorDash消费者和员工的数据。此次泄露的数据包括:消费者姓名、电子邮件地址、送货地址和电话号码等。

来源:

https://securityaffairs.co/wordpress/134905/data-breach/twilio-hackers-breached-doordash.html

Nelnet服务泄露了250万学生贷款账户数据

Nelnet Servicing为美国俄克拉荷马州学生贷款管理局(OSLA)和EdFinancial的提供在线访问权限管理服务。近期,攻击者入侵了Nelnet Servicing的系统,导致OSLA和EdFinancial的超过250万人的学生贷款数据泄露。泄露的数据包括:学生全名、实际地址、电子邮件地址以及电话号码。

来源:

https://www.bleepingcomputer.com/news/security/nelnet-servicing-breach-exposes-data-of-25m-student-loan-accounts/

往期推荐

TA558针对酒店和旅行行业开展攻击活动——每周威胁动态第93期(08.19-08.25)

如有侵权请联系:admin#unsafe.sh