2022.08.18~08.25

攻击团伙情报

Charming Kitten组织使用新工具以窃取用户数据

疑似新APT组织针对土耳其海军发起钓鱼攻击

APT组织穆伦鲨(MurenShark)瞄向土耳其潜艇科研人员

Fin7使用shellcode版本的JSSLoader

APT29针对Microsoft 365的新策略

攻击行动或事件情报

攻击者使用IBAN Clipper针对加密交易

针对南亚电信机构的攻击活动传播PoisonIvy恶意软件

TA558团伙攻击拉丁美洲酒店和旅游组织

恶意代码情报

AgentTesla正在通过一项新活动针对世界各地的企业

BlackCat三重勒索详情披露

Grandoreiro银行木马可针对墨西哥和西班牙等国家

漏洞情报

Apple 多个高危漏洞安全风险通告

研究人员发现ChromeOS远程内存损坏漏洞

攻击团伙情报

01

Charming Kitten组织使用新工具以窃取用户数据

披露时间:2022年08月23日

情报来源:https://blog.google/threat-analysis-group/new-iranian-apt-data-extraction-tool/

相关信息:

Charming Kitten是一个伊朗支持的APT组织,也被称为APT35和Phosphorus。2021年12月,研究人员发现了一种名为HYPERSCRAPE的新型Charming Kitten工具,用于从Gmail、Yahoo和Microsoft Outlook账户中窃取用户数据。

近日,研究人员分享了有关Hyperscraper功能的详细信息,并表示它正在积极开发中。Hyperscraper有一个嵌入式浏览器,并欺骗用户代理来模仿一个过时的网络浏览器,它提供了Gmail账户内容的基本HTML视图。登录后,该工具会将账户的语言设置更改为英语并遍历邮箱的内容,将邮件单独下载为.eml文件并将其标记为未读。渗透完成后,Hyperscraper将语言更改为原始设置并删除来自Google的安全警报,以尽量减少占用空间。

02

疑似新APT组织针对土耳其海军发起钓鱼攻击

披露时间:2022年08月23日

情报来源:https://mp.weixin.qq.com/s/icGu9SEJ0blcXW9r0BbehA

相关信息:

近期,研究人员捕获到数个针对土耳其海军的钓鱼文档样本,攻击者通过将文档加密诱骗受害者启用宏脚本,启用宏后文档中的内容将被解密并运行恶意vba代码。经分析此次行动与2021年4月26日友商披露的 “Actor210426”行动攻击手法高度重合,推断两次行动极有可能来自同一组织,这里将其命名为OceanDoge。

OceanDoge组织至少从2021年4月开始活动,通过发布的加密文档诱导受害者运行宏脚本,观察到的两次攻击先后针对狗狗币关注者和土耳其海军发起钓鱼攻击,令人奇怪的是两次攻击间隔了一年多,但回连的域名没有变化,并且都是“近东大学”官方网站的白域名。

03

APT组织穆伦鲨(MurenShark)瞄向土耳其潜艇科研人员

披露时间:2022年08月19日

情报来源:http://blog.nsfocus.net/murenshark/

相关信息:

2022年第二季度,研究人员观测到了一系列针对土耳其的网络攻击活动,并将其命名为穆伦鲨(MurenShark)。穆伦鲨组织是一个活跃于中东地区的新型威胁实体,主要攻击目标国家为土耳其,已发现的目标包括北塞浦路斯地区高校、土耳其军队和土耳其国家科研机构。

穆伦鲨的主要攻击手法包括投递钓鱼文档与攻击线上服务,直接目的包括扩充攻击资源、渗透目标网络、窃取关键数据。该组织已知的鱼叉式攻击最早出现在2021年4月,对高校网站的入侵行为则早于该日期。

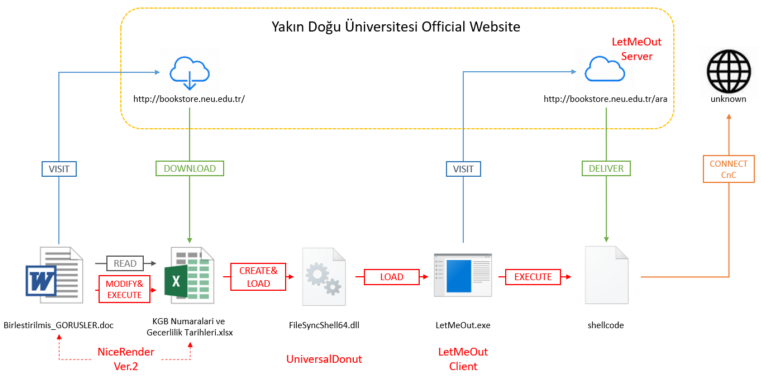

穆伦鲨使用三种主要攻击组件NiceRender、UniversalDonut、LetMeOut以及第三方攻击工具CobaltStrike,最终实现窃取受害者主机中的数据、以及在受害者主机所在域内进行横向移动的目的。该组织在近期针对土耳其海军与科研机构的攻击活动中使用的新流程如下:

04

Fin7使用shellcode版本的JSSLoader

披露时间:2022年08月18日

情报来源:https://malwarebytes.box.com/s/ym6r7o5hq0rx2nxjbctfv2sw5vx386ni

相关信息:

研究人员在6月下旬观察到一次恶意垃圾邮件活动,并将其归因于FIN7 APT组。Josh Trombley在Twitter上也报道了其中一个样本,在执行期间,观察到丢弃了一个用.NET编写的辅助有效负载。

今年早些时候,Morphisec和Secureworks描述了这个小组使用的一个新组件,它以XLL格式交付,这是导致另一个恶意软件(称为JSSLoader)的攻击链中的第一步。分析,发现FIN7当前使用的恶意软件是对JSSLoader的又一次重写,添加了新的扩展功能,主要包括数据泄露等。

05

APT29针对Microsoft 365的新策略

披露时间:2022年08月18日

情报来源:https://www.mandiant.com/resources/apt29-continues-targeting-microsoft

相关信息:

研究人员观察到APT29继续展示了针对Microsoft 365的操作安全性和高级策略,并重点介绍了APT29在最近的操作中使用的几个较新的TTP。

1. 禁用许可证:APT29对受感染租户的目标账户禁用Purview Audit。一旦被禁用,他们就会开始针对收件箱进行电子邮件收集,且没有可用的日志记录来确认威胁行为者针对哪些账户以及何时收集电子邮件。

2. MFA接管休眠账户:APT29利用Azure Active Directory和其他平台中的MFA自我注册流程,当攻击者获取到用户名和密码后,便可以从任何位置和任何设备访问该账户以注册MFA。

此外,研究人员还观察到APT29利用Azure虚拟机存在于受害组织之外的Azure订阅中,让研究人员难以快速确定IP地址属于恶意VM还是后端M365服务。APT29还会将合法管理行为与其恶意行为混合在一起,试图将自己的行动伪装成合法的。

攻击行动或事件情报

01

攻击者使用IBAN Clipper针对加密交易

披露时间:2022年08月22日

情报来源:https://blog.cyble.com/2022/08/22/dissecting-iban-clipper/

相关信息:

IBAN是一种国际认可的系统,用于识别海外银行账户。Clipper恶意软件以受害者的剪贴板为目标,通过将受害者的数据替换为攻击者自己的数据来执行未经授权的交换操作,以进行金融盗窃。

大多数著名的Clipper恶意软件都针对加密交易,其中恶意软件将受害者复制的加密地址与攻击者的加密地址交换,并诱骗毫无戒心的受害者向攻击者的加密地址汇款。

研究人员观察到攻击者正在开发更多恶意软件来实施金融网络犯罪。只有受害者在交易过程中复制银行账号,IBAN Clipper恶意软件才能成功尝试进行欺诈性金融交易。攻击者还集成了从远程站点检索银行账号的功能,使该Clipper更加复杂、隐蔽和功能强大,进一步使攻击者能够在不更改Clipper有效负载的情况下更新银行账号。

02

针对南亚电信机构的攻击活动传播PoisonIvy恶意软件

披露时间:2022年08月22日

情报来源:https://www.fortinet.com/blog/threat-research/pivnoxy-and-chinoxy-puppeteer-analysis

相关信息:

近期,研究人员发现一封伪装成来自巴基斯坦政府部门发送给南亚的一家电信机构的电子邮件,包含可疑的RTF附件并传递了PivNoxy恶意软件。此次攻击始于一封简单的电子邮件,其中包含一个RTF文档作为附件,这个文档是使用一种名为Royal Road的网络钓鱼武器化工具生成的。点击附件后会打开一个诱饵Word文档,同时在后台利用CVE-2018-0798 Microsoft公式编辑器中的远程代码执行漏洞执行恶意程序,最终加载PoisonIvy木马软件。PoisonIvy是一种远程访问木马,也称为Pivy,已经在地下论坛中活跃了十多年,主要允许攻击者控制受感染的机器并通过其GUI执行侦察活动。

研究人员发现攻击者主要利用带有合法签名的Logitech蓝牙向导主机进程文件,此合法签名的文件包含DLL 搜索命令劫持漏洞,因此攻击者利用此漏洞创建自己的恶意“LBTServ.dll”文件,以便在执行真正的Logitech进程时加载。攻击链通常以包含附件的电子邮件开始,附件本身包含一个可执行文件,执行时会释放恶意DLL、合法的Logitech可执行文件以及最终的恶意软件负载。研究人员发现攻击者利用上述技术传播过Chinoxy,PivNoxy和Chinoxy变体等恶意软件。

03

TA558团伙攻击拉丁美洲酒店和旅游组织

披露时间:2022年08月18日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/reservations-requested-ta558-targets-hospitality-and-travel

相关信息:

TA558是一个疑似出于经济动机的小型威胁组织,其目标是酒店和旅游组织。TA558组织自发现以来一直活跃,在活动中使用了多种恶意软件,包括Loda RAT、Vjw0rm和Revenge RAT。TA558主要针对拉丁美洲地区,也针对西欧和北美实体。

自2018年以来,攻击者发送用葡萄牙语、西班牙语,有时是英语编写的恶意电子邮件。这些电子邮件使用以预订为主题的诱饵,并带有与业务相关的主题,例如酒店房间预订。这些电子邮件可能包含恶意附件或URL,旨在分发至少15种不同的恶意软件有效负载之一,通常是远程访问木马(RAT)等可以实现侦察、数据盗窃和后续有效负载的分发。本报告详细介绍了TA558四年多来仍在进行中的活动。

最近的活动中,攻击者从利用包含宏的Microsoft Office附件,转而使用URL和ISO文件来实现初始感染,此举可能是对微软决定默认阻止从网络下载文件中的宏做出的回应。

恶意代码情报

01

AgentTesla正在通过一项新活动针对世界各地的企业

披露时间:2022年08月24日

情报来源:https://decoded.avast.io/pavelnovak/agenttesla-is-threatening-businesses-around-the-world-with-a-new-campaign/

相关信息:

分发AgentTesla的恶意活动于8月中旬开始传播。该活动背后的攻击者正在关注有关受害者计算机和存储在浏览器中的登录凭据的信息。

从欺骗性电子邮件地址发送的带有恶意附件的网络钓鱼电子邮件正被发送到南美和欧洲的企业。迄今为止,已发送超过26,000封电子邮件。该活动于2022年8月12日星期五开始,针对西班牙、葡萄牙、罗马尼亚和南美洲多个国家的用户。

钓鱼邮件的内容只有一行文字:“Get Outlook for Android”,会根据收件人所在的位置进行本地化。例如,拥有.de电子邮件地址的受害者会收到从伪造的.de电子邮件地址发送的德语电子邮件。电子邮件的主题和附件以"Draft Contract"不同的语言命名,具体取决于电子邮件的发送对象。附件的扩展名是.IMG或.ISO。附件实际上是一个磁盘映像文件,包含一个额外的编译HTML格式(chm),同名“草稿合同”。打开后,会在后台触发了一系列动作,从而导致感染。

02

BlackCat三重勒索详情披露

披露时间:2022年08月21日

情报来源:https://mp.weixin.qq.com/s/z6lZd6hhyVjhTzYPk6_uSA

相关信息:

近期,研究人员在运营工作中发现一起勒索病毒事件,样本隶属家族BlackCat。BlackCat(又名ALPHV)是一个勒索软件家族,使用Rust编写,是一个命令行启动的勒索程序,该样本采用定制化的参数选项帮助攻击者轻松地配置程序执行过程。这些配置包括以子进程方式运行、拖拽启动、记录日志、是否探索Windows系统的共享网络、是否在Windows上繁殖传播、是否传播到未定义的服务器上、是否关闭ESXI虚拟机、是否删除ESXI虚拟机快照、是否更新Windows桌面等等。

该勒索病毒带有一个加密配置,其中包含要终止的服务/进程列表、避免加密的目录/文件/文件扩展名列表以及来自受害者环境的被盗凭证列表以实现持久化。它会删除所有卷影副本,使用CMSTPLUA COM接口执行权限提升,并在受害者机器上启用“远程到本地”和“远程到远程”符号链接。

BlackCat采用三重勒索模式,不仅会加密数据、感染网络和系统,还会通过其他的工具进行窃取敏感数据,然后使用被盗数据勒索受害者支付要求的赎金,还会在他们的泄密网站上列出了部分受害者,如果不支付赎金,攻击者将在数据泄露站点上泄露被盗数据。而且如果受害者没有在最后期限支付赎金,他们还会进行分布式拒绝服务(DDoS)攻击。

03

Grandoreiro银行木马可针对墨西哥和西班牙等国家

披露时间:2022年08月22日

情报来源:https://www.zscaler.com/blogs/security-research/grandoreiro-banking-trojan-new-ttps-targeting-various-industry-verticals

相关信息:

“Grandoreiro”是一种银行木马,至少自2016年以来一直活跃,其攻击目标为西班牙语国家,包括墨西哥和西班牙。

研究人员分析了此次Grandoreiro 活动的多个感染链,推断出Grandoreiro活动针对不同行业垂直领域的墨西哥和西班牙等西班牙语国家的组织,其目标行业包括:化学品制造、汽车、民用和工业建筑、机械、物流-车队管理服务等。

此次活动中,攻击者冒充墨西哥政府官员,以鱼叉式网络钓鱼电子邮件的形式诱使受害者下载并执行“Grandoreiro”银行木马,该电子邮件包含一个嵌入式链接,单击该链接会将受害者重定向到一个网站,该网站会在受害者的计算机上进一步下载恶意ZIP存档,ZIP存档与带有PDF图标的Grandoreiro加载器模块捆绑在一起,以引诱受害者执行。根据攻击者使用的诱饵,网络钓鱼电子邮件分为两组:冒充政府官员,指示受害者下载和分享临时存档决议的电子邮件、取消按揭贷款及存款凭证两种形式。此外Grandoreiro由Delphi编写,利用二进制填充方式膨胀二进制文件以及验证码等多种反分析技术来实现沙盒规避,并使用与 LatentBot相同的模式的命令和控制(CnC)通信。

漏洞情报

01

Apple 多个高危漏洞安全风险通告

披露时间:2022年08月21日

情报来源:https://mp.weixin.qq.com/s/Btea6Ye_iSKvd1Lm7NfpIw

相关信息:

近日,奇安信CERT监测到 Apple WebKit 代码执行漏洞(CVE-2022-32893)、Apple Kernel 权限提升漏洞(CVE-2022-32894)。

Apple Webki是浏览器引擎,被使用在Safari,Mail,App Store,iOS和Linux。Apple Webkit存在任意代码执行漏洞,Webkit在处理恶意制作的Web内容可能会导致任意代码执行。Apple内核存在本地权限提升漏洞,通过越界读写,成功利用该漏洞可以将本地用户权限提升至内核权限,并以内核权限执行任意代码。苹果发布漏洞通告,称已发现上述两个漏洞在野利用事件。

02

研究人员发现ChromeOS远程内存损坏漏洞

披露时间:2022年08月19日

情报来源:https://www.microsoft.com/security/blog/2022/08/19/uncovering-a-chromeos-remote-memory-corruption-vulnerability/

相关信息:

研究人员在ChromeOS组件中发现了一个可以远程触发的内存损坏漏洞,允许攻击者执行拒绝服务(DoS),或者在极端情况下执行远程代码执行(RCE)。该漏洞被分配为CVE-2022-2587,通用漏洞评分系统( CVSS )得分为9.8(将漏洞归类为严重)。

ChromeOS使用D-Bus,研究人员通过审核D-Bus服务及其处理程序代码,在其他平台上搜索了类似的D-Bus模式。在找到本地内存损坏问题后,可以通过操纵音频元数据远程触发。攻击者可能会诱使用户满足这些条件,例如通过简单地在浏览器中或从配对的蓝牙设备播放一首新歌曲,或利用中间对手 (AiTM) 功能远程利用该漏洞。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh