APT攻击

UNC3890攻击以色列关键基础设施

SEABORGIUM针对北约进行的网络攻击活动

Shuckworm持续攻击乌克兰目标

Kasablanka(卡萨布兰卡)组织针对中东地区

Lazarus Group组织近期不断攻击加密货币行业

疑似摩诃草针对巴基斯坦政府的攻击样本

攻击活动

Killnet针对洛克希德马丁公司发起DDoS攻击

超过9,000台VNC终端在线暴露

漏洞情报

Windows Server服务存在漏洞CVE-2022-30216

恶意软件

MasterFred充当下载器分发Xenomorph恶意软件

勒索软件

Clop勒索软件攻击英国供水商

APT攻击

UNC3890攻击以色列关键基础设施

Mandiant研究人员披露具有伊朗背景的新APT组织UNC3890。该组织至少从2020年末开始活跃,主要针对以色列航运、政府、能源和医疗部门开展攻击活动,擅长通过水坑攻击和伪装成合法服务进行钓鱼完成初始接入。在此次攻击活动中,攻击者使用两个独特的工具:SUGARUSH的后门和浏览器凭据窃取程序,此外还使用了多种公开工具,例如METASPLOIT框架和NorthStar C2。目前尚未发现UNC3890与已披露的其他APT组织之间存在明显联系,因此将其归为一个独立的APT组织。

来源:

https://www.mandiant.com/resources/suspected-iranian-actor-targeting-israeli-shipping

SEABORGIUM针对北约进行的网络攻击活动

微软威胁情报中心披露了具有俄罗斯背景的SEABORGIUM组织正开展的网络攻击活动。SEABORGIUM(又名COLDRIVER、TA446),主要针对北约国家,特别是美国和英国发起攻击活动,具体行业则包括国防和情报资讯公司、政府与非政府组织等。SEABORGIUM利用电子邮件、社交媒体和LinkedIn帐户创建在线角色,使用虚假角色与目标建立信任关系后,通过发送带有PDF附件、文件托管服务平台链接(特别是OneDrive平台链接)开展社会工程学攻击活动。

来源:

https://www.microsoft.com/security/blog/2022/08/15/disrupting-seaborgiums-ongoing-phishing-operations/

Shuckworm持续攻击乌克兰目标

近日,赛门铁克研究人员在受害者的系统中发现一个自解压7-Zip文件,该文件是通过系统默认浏览器下载的。自解压文件运行后,通过下载一个XML文件,进一步执行PowerShell编写的窃取工具。此外,研究人员发现同一个PowerShell窃取工具的三个版本出现在一个系统上。研究人员将此次攻击溯源为具有俄罗斯背景的Shuckworm组织(又名Gamaredon Group、Armageddon)。

来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/russia-ukraine-shuckworm

Kasablanka(卡萨布兰卡)组织针对中东地区

疑似具有摩洛哥背景的APT组织Kasablanka,自2020年开始活跃,此前主要攻击孟加拉国的金融行业。近日,360研究人员捕获到该组织针对Windows和Android两个平台的攻击活动。Windows端利用军事经济热点事件伪装成PDF文档并使用LodaRAT发起攻击。Android端则利用钓鱼网站等针对也门政治团体或公益组织进行攻击,攻击工具使用了SpyNote家族。通过对攻击活动的分析,攻击者的动机更倾向于信息收集和间谍活动。

来源:

https://mp.weixin.qq.com/s/mstwBMkS0G3Et4GOji2mwA

Lazarus Group组织近期不断攻击加密货币行业

近日,安恒信息的猎鹰实验室捕获到Lazarus组织的攻击样本,初始接入使用钓鱼邮件附件和链接的方式传播,诱导用户下载恶意压缩包,并执行压缩包中的恶意文件。下图是攻击流程图。但此次攻击有所变化的是,采用了MSI文件执行嵌入脚本的方式来执行其恶意载荷,并使用三种方法来逃避检测:(1)expand.exe是系统用于解压压缩包的程序,但可以被用来进行文件复制,代替敏感的copy命令;(2)复制并重命名msiexec.exe,以逃避对msiexec.exe的执行检测;(3)pcalua.exe是windows程序兼容性助手,是系统的白名单程序,攻击者使用该程序调用重命名为pat.exe的msiexec.exe,访问远程服务器上的恶意msi文件,从而逃避检测。

来源:

https://mp.weixin.qq.com/s/R8fvBQDHrTA5-VnKINO5Wg

疑似摩诃草针对巴基斯坦政府的攻击样本

近日,研究人员捕获疑似摩诃草针对巴基斯坦的攻击样本。

文件名:NITB e-office02.docx

MD5:47d9189cc83bbed4a6e2b2a2e9cb8db6

URL:https://support-office-us.herokuapp.com/Documents

来源:

https://twitter.com/h2jazi/status/1558130495891857408

攻击活动

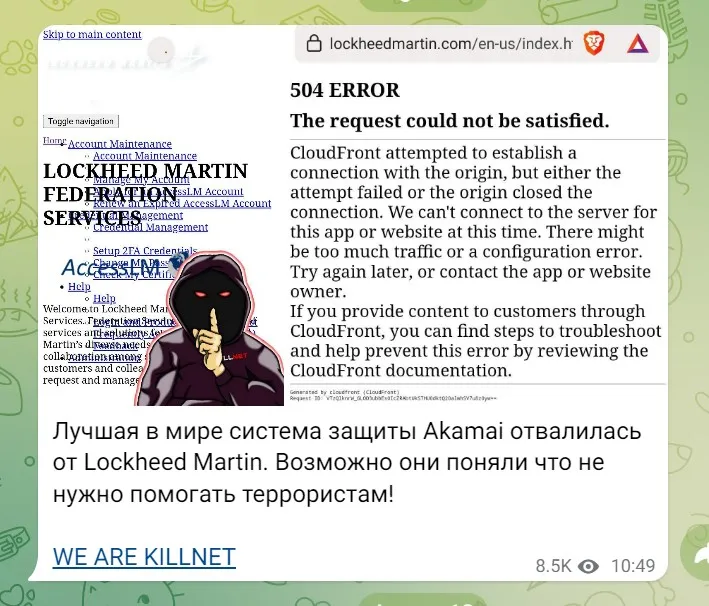

Killnet针对洛克希德马丁公司发起DDoS攻击

俄罗斯黑客组织Killnet声称对洛克希德马丁公司(一家美国航空航天制造厂商)进行DDoS攻击,并窃取了公司员工的个人信息数据。被窃数据包括:员工个人姓名、电子邮件、电话号码等图片。Killnet组织自3月以来一直活跃,持续针对意大利、罗马尼亚、摩尔多瓦、捷克共和国、立陶宛、挪威和拉脱维亚等表示支持乌克兰的国家发起DDoS攻击。

来源:

https://securityaffairs.co/wordpress/134341/hacking/killnet-lockheed-martin.html

超过9,000台VNC终端在线暴露

Cyble研究人员发现了至少9,000个暴露的VNC(虚拟网络计算)端点,无需身份验证,攻击者便可以轻松访问内部网络。大多数暴露的VNC终端位于中国、瑞典、美国、西班牙和巴西,这些国家存在大量未受保护的VNC。更糟糕的是,其中一些暴露的VNC终端位于重要的工业控制系统中。

来源:

https://blog.cyble.com/2022/08/12/exposed-vnc-a-major-threat-to-critical-infrastructure-sectors/

漏洞情报

Windows Server服务存在漏洞CVE-2022-30216

https://www.akamai.com/blog/security/authentication-coercion-windows-server-service

恶意软件

MasterFred充当下载器分发Xenomorph恶意软件

勒索软件

Clop勒索软件攻击英国供水商

往期推荐

APT32新攻击样本——每周威胁动态第91期(08.05-08.11)

肚脑虫组织攻击样本——每周威胁动态第90期(07.29-08.04)

如有侵权请联系:admin#unsafe.sh