这个故事是关于一个逻辑漏洞,它帮助我绕过电子邮件确认过程并将任意未经确认的电子邮件添加到 Instagram 帐户。

这从我测试 Instagram 的密码重置选项开始。

Instagram 向我们发送了一个用于重置密码或直接登录帐户的魔术链接。

此链接提供了一个敞开的大门,我们可以通过它直接进入我们的 Instagram 帐户。

这个漏洞围绕着这个神奇的链接而展开,让我们看看是如何利用的吧?

1.攻击者在他的 Instagram 帐户中添加了他自己的[email protected],但未确认。

2.从密码重置选项攻击者请求密码重置链接(魔术链接)。

3. 攻击者进入他的 Instagram 帐户设置并将电子邮件更改为受害者电子邮件[email protected]。

4. 在同一个浏览器中,攻击者打开了魔法链接,魔法发生了!

5. 受害者的电子邮件[email protected] 已在攻击者的Instagram 帐户中自动确认。

6. 受害者的身份(电子邮件)在 Instagram 被盗。

视频演示:

漏洞的披露时间表:

2021 年 2 月 7 日:报告已发送

2021 年 2 月 10 日:报告分类

2021 年 3 月 4 日:Facebook 确认已部署修复程序

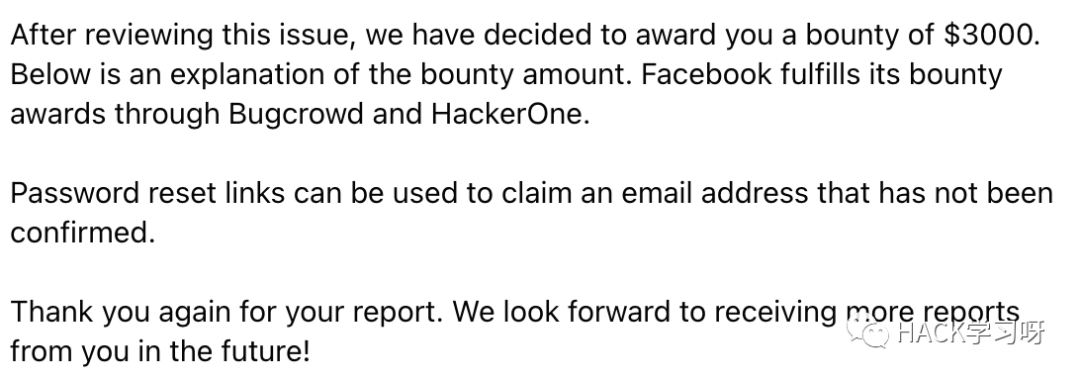

2021 年 3 月 14 日:奖励 3000 美元的赏金

Facebook 安全团队的解释:

推荐阅读:

实战 | 记一次1000美金的TikTok盲打XSS的漏洞挖掘

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MDU1NDk2MA==&mid=2247507494&idx=1&sn=441a12fb66e366757b6f8e16023b51bf&chksm=ec1c8b19db6b020f786a4528119dd07a27cd0cc0e70e8047918639f80d81ac7edc38aa29ec31#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh